从制造工厂到能源电网,工业领域的运营具有关键属性,因此其遭受网络攻击的风险正不断上升。随着网络威胁持续演变,保障工业控制系统( ICS)与运营技术(OT)环境安全已成为当务之急。落实严格的网络安全标准(如 ISA/IEC 62443-3-3)、部署工业防火墙,是降低这些风险的关键举措。

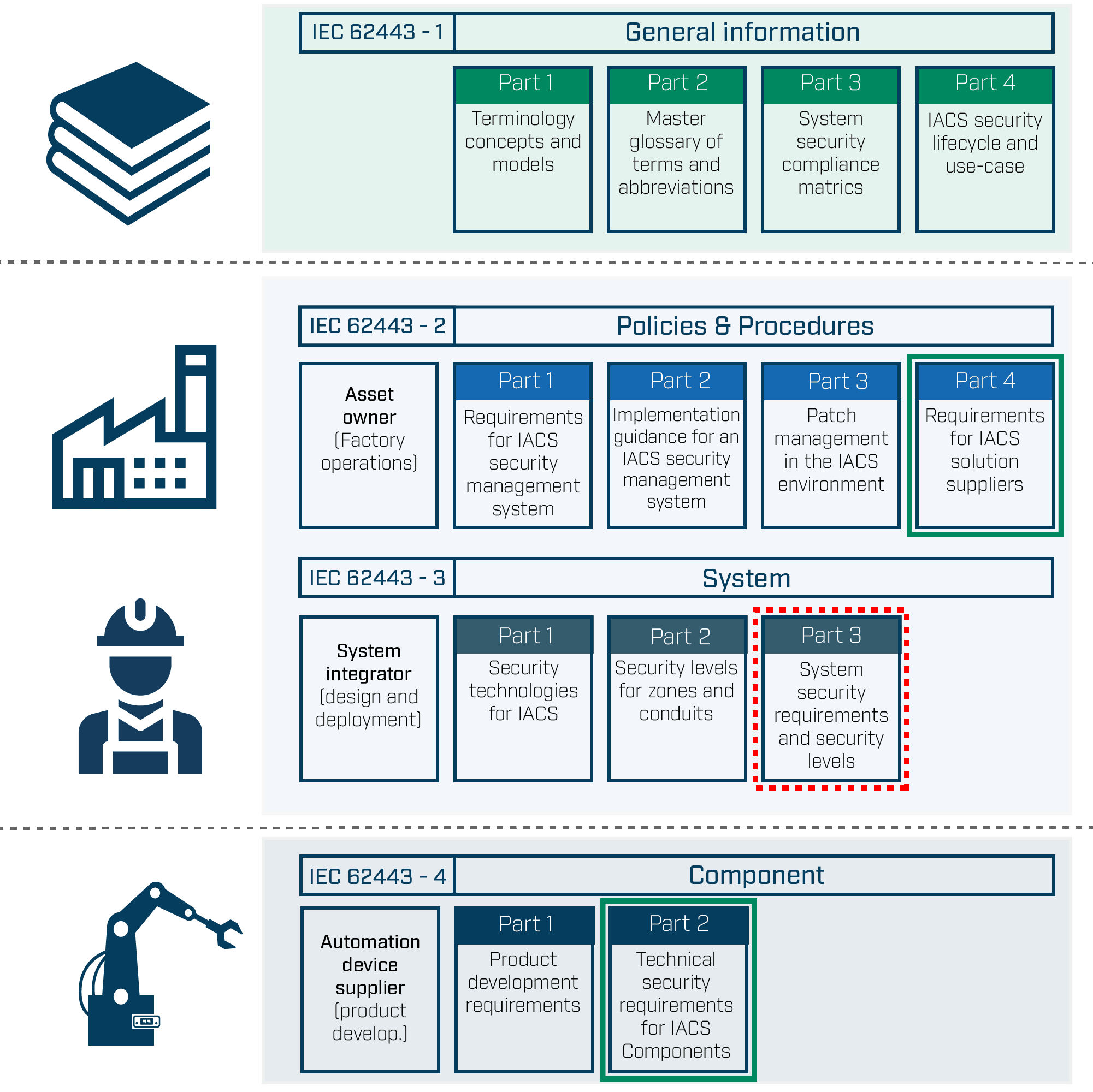

ISA/IEC 62443-3-3 是 ISA/IEC 62443 系列标准的组成部分,该系列是专为工业自动化与控制系统(IACS)安全设计的综合框架。其中,ISA/IEC 62443-3-3 标准聚焦系统安全要求与等级,详细规定了工业系统为抵御各类网络威胁必须具备的安全功能。

目前,该标准不仅被越来越多的监管机构列为强制要求,还被资产所有者、监管方及保险公司推荐为 “设计与运行安全工业系统” 的核心框架。

采用 ISA/IEC 62443-3-3 至关重要,原因如下:

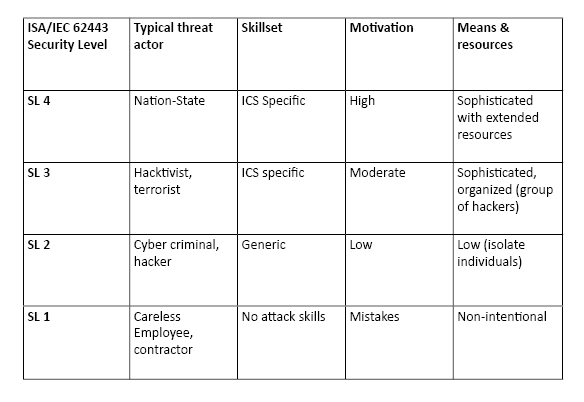

资产所有者应采用 “基于风险的方法” 评估网络安全需求,明确不同场景对运营与业务的影响。要实现这一点,可参考 ISA/IEC 62443 框架中的指南 —— 该框架定义了以下四个安全等级:

同一运营环境中的不同系统,若遭受攻击后的潜在影响不同,其所需的安全等级也会存在差异。

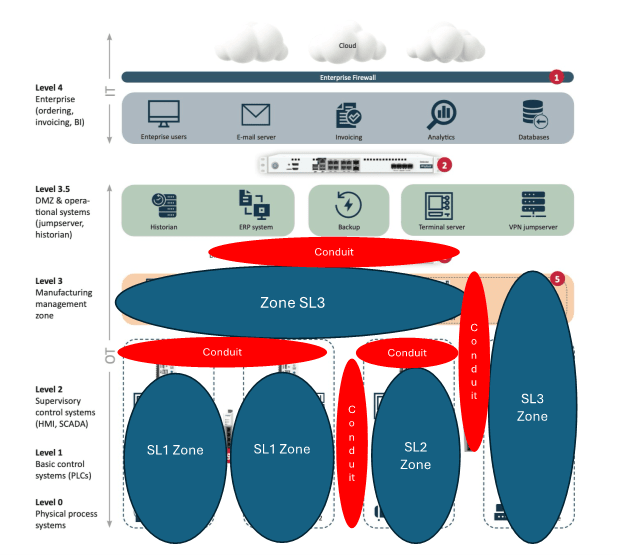

网络分段是网络安全的核心环节,这一点在 ISA/IEC 62443-3-3 标准的基础要求 FR5“受限数据流” 中被重点强调。合理的分段可实现对不同网络区域的隔离与保护,降低安全漏洞带来的潜在影响。

虚拟局域网(VLAN)是常用的分段方式之一。VLAN 在单一物理网络内构建虚拟边界,通过隔离流量提升安全性。不过,VLAN 仅适用于满足 “系统安全等级 1(SSL 1)” 的需求;若需更严格的安全防护(满足 “系统安全等级 2(SSL 2)”),则建议采用物理网络分段。

举例来说:在 SSL 1 等级下,可通过三层交换机与 VLAN 实现安全仪表系统( SIS)与集散控制系统(DCS)之间的分段;但要满足 SSL 2 等级标准,就必须按照 “安全要求 SR 5.1—— 网络分段:物理分段” 的规定,采用物理分段方式。

安全等级越高,对应的成本也越高。因此,需通过全面的风险评估,结合系统的具体风险特征,确定兼具成本效益的安全措施。

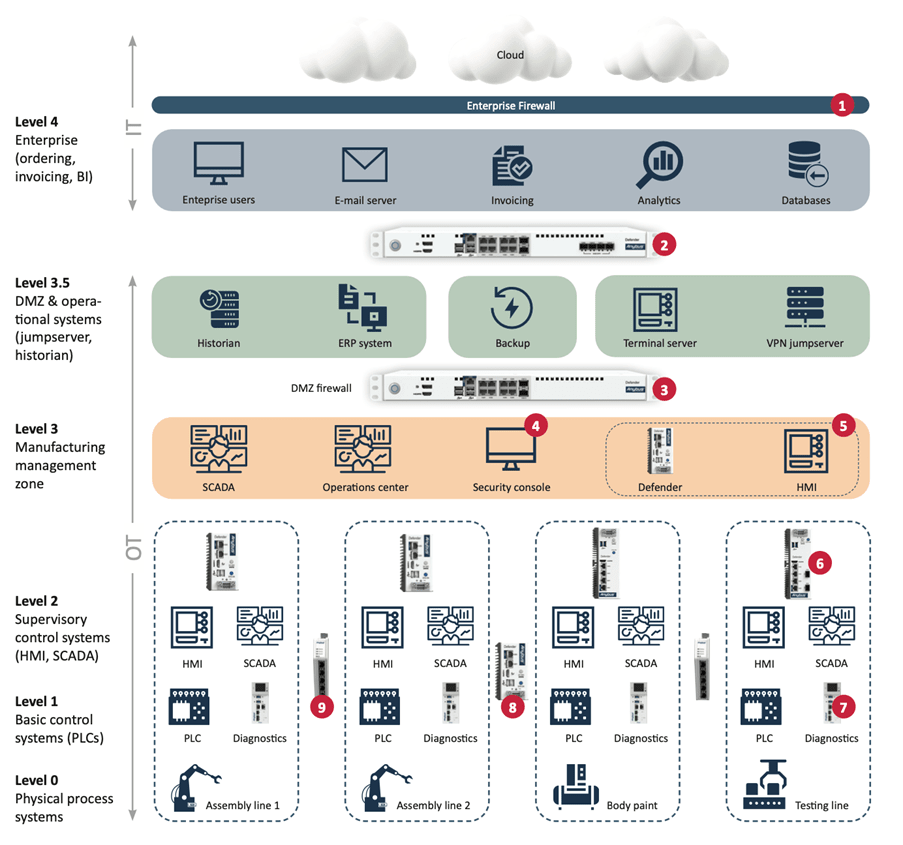

在落实 ISA/IEC 62443-3-3 标准规定的安全措施时,工业防火墙发挥着关键作用。ISA/IEC 62443-3-3 框架不主张单纯依赖分层防御(这种方式常导致架构存在漏洞),而是倡导将系统隔离在不同区域内,并严格管控区域间的通信。

工业防火墙作为管道,在安全防护中主要发挥以下作用:

根据 ISA/IEC 62443-3-3 实施工业防火墙包括进行定期风险评估、定义和执行安全策略、更新和修补安全设备以及持续监控和改进。 南北向由防火墙控制,而东西向由耦合网关管理,耦合网关仅允许工业协议内容并阻止区域之间未经授权的 IP 通信。

依据 ISA/IEC 62443-3-3 标准部署工业防火墙,需开展以下工作:定期风险评估、制定并执行安全策略、更新安全设备补丁、持续监控与优化。其中,防火墙负责管控南北向流量;而东西向流量则由耦合网关管理。耦合网关仅允许工业协议数据传输,拦截区域间未授权的 IP 通信。

在当前的网络威胁环境下,采用 ISA/IEC 62443-3-3 标准、部署工业防火墙已不再是最佳实践,而是必须落实的关键措施。通过这些措施强化工业系统安全,企业可有效保护自身运营、确保法规合规,并维护企业声誉。积极践行这些策略,能帮助企业构建具备韧性的工业环境。即便面临复杂网络威胁,也能最大限度降低影响、抵御风险。

Thomas Vasen 是 HMS Networks 旗下 Anybus 的网络安全业务开发经理。Thomas 在电信、军事和关键基础设施的运营和安全方面拥有超过 25 年的经验,现在专注于帮助公司管理风险并确保其运营技术 (OT) 环境的正常运行时间。 托马斯・瓦森(Thomas Vasen)现任 HMS Networks 旗下 Anybus division 网络安全业务拓展经理。他在电信、军事及关键基础设施领域拥有超过 25 年的运营与安全经验,目前专注于帮助企业管理 OT 环境风险,保障 OT 系统运行时间安全。

网络安全产品 - 了解将提升网络保护的各种工业网络安全设备。