在往期网络安全主题文章中,HMS Networks 旗下 Anybus 网络安全业务拓展经理托马斯・瓦森(Thomas Vasen)已阐述了工业自动化领域网络攻击日益增多的态势,并提出企业可采纳的五大防御策略以避免沦为攻击受害者。本文中,托马斯将聚焦不断演变的网络安全法规与标准格局,分析其对企业运营及产品使用的影响,同时探讨如何在应对这些变化的过程中,实现运行时间与安全性的最大化。

网络安全格局正持续演变,新兴标准与法规正推动各行业发生变革。部分地区(如欧盟)正制定强制性立法,另有部分地区(如美国)则更侧重通过最佳实践与指南推广安全措施。但所有这些举措都拥有共同目标:建立安全性更高的运营基础设施。

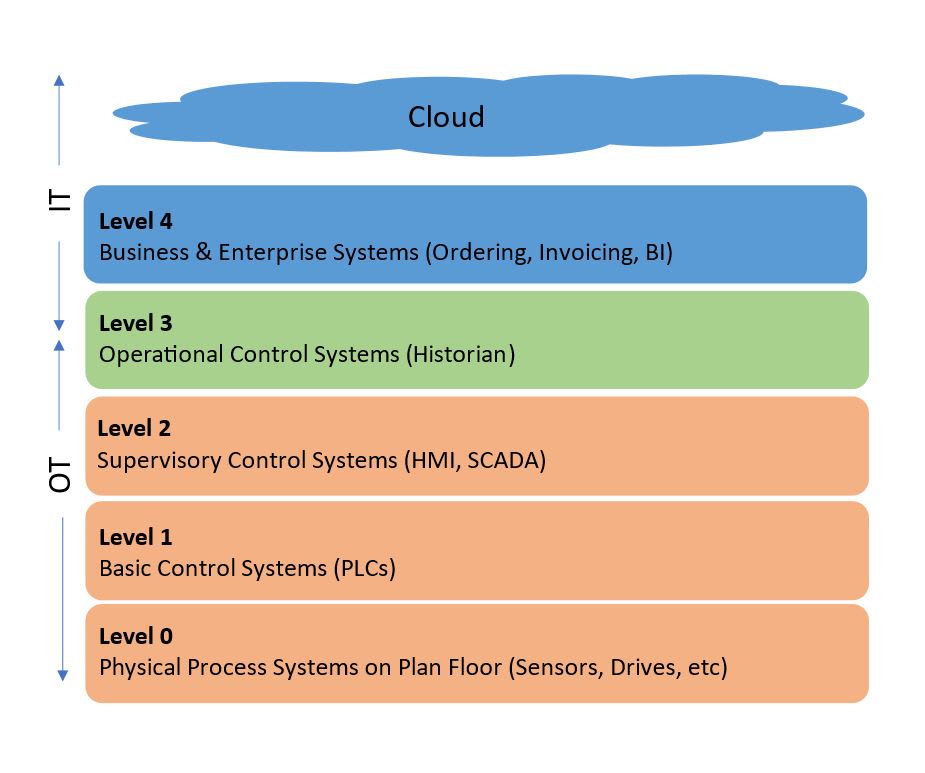

部分标准聚焦信息安全(与信息技术(IT)运营相关),另有部分标准则针对运营技术(OT),旨在保障设备与关键基础设施的运行时间。企业需明确自身或产品应遵循的适用标准,这一点至关重要。

法规/标准/框架 | 描述 | 关注领域 | 区域 |

| 普渡模型(Purdue Model) | 官方全称为 “普渡企业参考架构(PERA)”,是企业架构的参考模型。它将制造系统、控制系统与业务逻辑系统分离,实现 IT 与 OT 的隔离,并通过划分层级构建 “深度防御架构”,增加攻击者渗透至关键生产系统的难度。 | IT/OT 组织 | 全球 |

| 欧盟 NIS2 指令(2022/2555 号) | 欧盟立法,聚焦强化关键行业的网络安全,要求对高管团队开展安全培训、制定主动应对攻击的计划、落实漏洞报告义务等。该指令对不合规行为设定了高额责任追究条款。 | IT/OT 组织 | 欧盟 |

欧盟法规,规定了机械产品的安全与健康标准,要求机械产品进入欧洲市场前必须符合合规要求。新版指令首次将自动导引车(AGVs)等产品归类为 “机械” 范畴。 | OT 产品 | 欧盟 | |

| 欧盟网络韧性法案(EU Cyber Resilience Act) | 2024 年初已获欧洲议会批准,预计 2024 年晚些时候由欧盟理事会正式通过。该新法案将对所有软件及联网设备施加安全要求,其合规要求与 “CE 产品安全认证” 类似 —— 产品需先满足合规要求,方可在欧洲市场销售。法案要求产品增加安全功能以提升抗风险能力,规范产品的软件开发生命周期(SDLC)流程,尤其对漏洞处理及相关沟通机制提出明确要求;此外,还强制要求产品提供 “软件物料清单(SBOM)”,全面披露软件栈中使用的开源组件与第三方组件信息。 | IT/OT 产品 | 欧盟 |

| RED – 无线电设备指令 | 规范无线电设备上市流程的监管框架,不仅对产品的安全健康、电磁兼容性、无线电频谱高效利用设定核心要求,还包含网络安全相关条款。 | IT/OT 产品 | 欧盟 |

| 欧洲标准化委员会 / 欧洲电工标准化委员会(CEN/CENELEC)EN 18031-1、-2、-3 标准 | 该文件规定了无线电设备的通用安全要求技术规范,预计将成为后续欧盟网络韧性法案的基础参考文件。 | IT/OT 产品 | 欧盟 |

广泛采用的自愿性指南框架,用于提升组织网络安全水平。它为组织提供结构化、灵活的方法,助力评估并改进自身网络安全态势,包含 “识别(Identify)、防护(Protect)、检测(Detect)、响应(Respond)、恢复(Recover)” 五大核心能力。 | IT 组织 | 美国 | |

| NIST SP 800-82r3 | NIST 框架的最新补充文件,专门聚焦 OT 安全,提供架构设计、系统加固及安全对策相关指导。 | OT 组织和产品 | 美国 |

| NERC 关键基础设施保护 (NERC CIP) | 主要针对北美电力系统运营相关资产的安全要求。 | OT 组织 | 美国 |

| CIS 控制 | 由非营利组织制定的最佳实践指南,包含一系列优先级明确的行动方案,用于保护组织及数据免受各类网络攻击。 | IT 组织 | 美国 |

| 网络信任标志 | 美国联邦通信委员会(FCC)基于 NIST 框架推出的计划,对物联网(IoT)产品施加安全要求,目前为自愿参与机制,主要面向消费类产品。该计划旨在通过在产品上标注标识,为消费者提供透明的安全信息。 | IT 产品 | 美国 |

| 关键基础设施网络事件报告法案 (CIRCIA) | 美国立法,要求受监管实体报告网络事件,以便关键基础设施行业开展情报共享。 | OT 组织 | 美国 |

| ETSI EN 303 645 | 消费类物联网产品的基础网络安全要求,不仅包含产品安全功能相关要求(以提升抗网络攻击能力),还对安全漏洞报告及安全更新周期沟通机制提出要求。 | IT 产品 | 欧盟 |

| NIS法规(英国) | 英国规范网络与信息系统的立法,旨在强化关键行业的网络安全,与欧盟 NIS2 指令类似。 | IT/OT 组织 | 英国 |

| ISA/IEC 62443 | 旨在打造更安全的工业网络环境的流程与规范标准化文件,包含架构设计与产品加固指南,并通过四个安全等级,为不同防护需求提供指导。 | OT 组织及产品 | 全球 |

| PSTI | 英国针对消费类联网产品的监管体系,对产品提出明确要求。 | IT 产品 | 英国 |

| SHIELDS UP! | 由美国网络安全与基础设施安全局(CISA)推出的倡议,旨在推动网络防御领域的变革与投入。 | IT/OT 组织 | 美国 |

| ISO 27001 | 全球应用最广泛的 IT 信息安全框架,是企业开展风险管理、提升网络韧性及实现运营卓越的工具。 | IT 组织 | 全球 |

| EUCC | 由欧洲网络安全局(ENISA)推出的通用准则认证计划候选方案,用于确保安全增强型产品的可靠性。 | IT/OT 产品 | 欧盟 |

表 1.主要法规、框架和标准汇总

要遵循这些网络安全法规与标准,企业需调整自身运营模式与产品。这些调整可能包括:落实新的流程与规范以满足标准要求,此外,企业或许还需投入资源部署新的安全产品,以强化对网络与设备的防护。

各类框架还提供了遵循法规标准的实用建议。例如,企业可在 IT 领域采用 ISO 27001 标准 —— 该标准规定了信息安全管理体系(ISMS)的要求,在国际上广受认可。但 ISO 27001 并不覆盖 OT 领域,而 ISA/IEC 62443 框架恰好填补了这一空白。它与 ISO 框架形成互补,专门提供 OT 领域的风险评估方法。

ISO 27001 标准为 IT 领域提供了完善指导,而 ISA/IEC 62443 标准则覆盖 OT 领域。

明确自身适用的法规往往是一项复杂工作。因此,与工业自动化、工业通信及 OT 安全领域的专家合作颇具价值。专家可提供专业解读,助力企业落实资产与环境防护措施,包括明确韧性要求、检测能力要求、缓解策略,以及处理报告相关的特定责任。与聚焦 OT 领域的合作伙伴合作,是确保以 “安全与运行时间” 为核心、并在迁移环境过程中始终优先考虑这些目标的唯一途径。

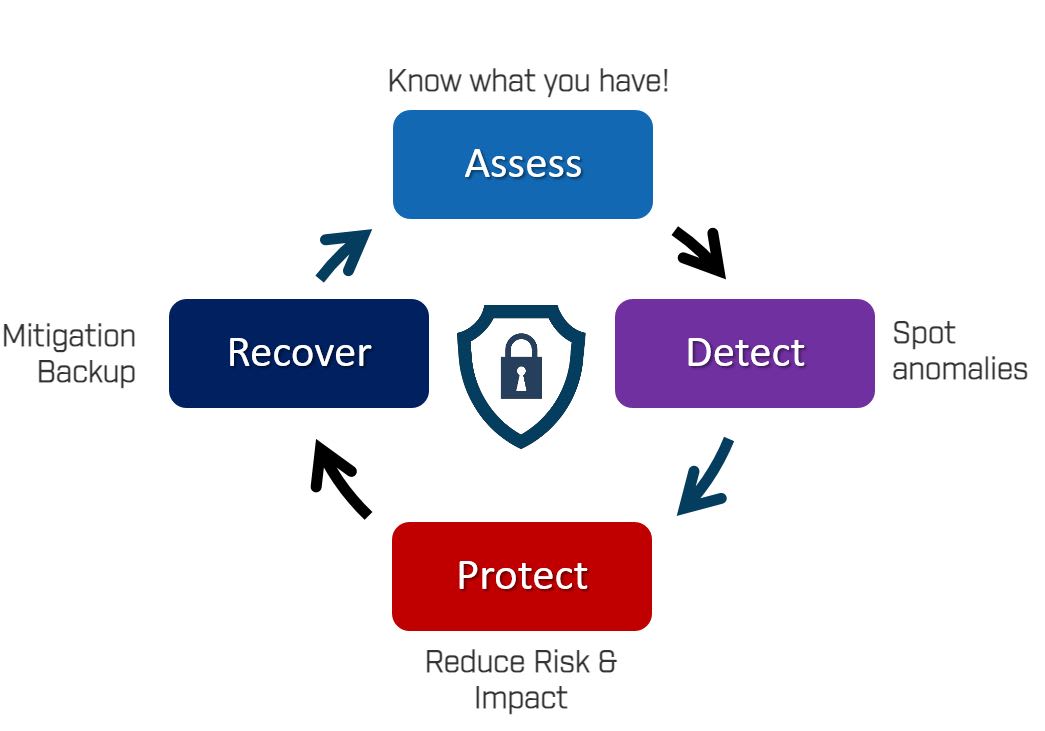

为满足法规要求,资产所有者需在人员、流程与产品三方面投入资源。面对众多解决方案,企业可能会感到困惑 —— 市场上虽有大量方案可选,但采购过程复杂且不够透明。OT 安全策略的核心要素应包括以下四方面:

“无法认知的资产,便无法防护”。而明确自身资产本身也是一个复杂问题 —— 需涵盖品牌、型号版本、固件、补丁级别等信息,这些均是判断产品是否存在漏洞的关键。同时,明确资产在架构中的位置也至关重要,因为架构不同环节的防护等级需求存在差异。尽管可通过人工方式收集并更新这些信息,但实践表明,即便在小型网络中,这种方式也往往难以持续推进。

若企业选择工具辅助网络评估,通常还需该工具具备漏洞管理功能 —— 这样当旧版软件增加事件风险时,企业可提前收到预警。这类工具通常采用非侵入式部署,且往往是法规建议的必要措施,因此是一项易于决策的投入。目前市场上提供此类解决方案的供应商众多,选择难度较大:纯被动式解决方案无法全面覆盖所有资产,而主动发现则需要操作人员具备深厚的工业协议知识与实践经验,以避免影响业务连续性。

威胁检测之所以受青睐,不仅因为法规要求,还因其易于部署 。 这类解决方案仅需监控网络活动,无需对架构进行重大调整。

具体措施包括:采用工业控制系统(ICS)安全解决方案开展网络流量分析与异常检测;将 OT 监控与 IT 运营整合;定期开展设备完整性检查与行为分析。集中式日志记录与安全信息与事件管理(SIEM)系统可助力关联分析各类事件,而 OT 领域专属的威胁情报与行业协作则能确保安全措施与时俱进。部署这些系统不仅能让企业直观掌握运营网络的动态,还能满足诸如欧盟 NIS2 指令等法规中的报告要求。

但需明确的是:即便部署了资产盘点与威胁检测 / 监控系统,这些系统与流程虽能提供有价值的情报,却无法直接实现防护功能。

工业防火墙是专为保护 OT 网络与 ICS 免受网络威胁设计的专业安全设备。与传统 IT 防火墙不同,工业防火墙经过定制,可适配工业环境中的独特协议与流量模式。它通过隔离关键系统实现强效分段,从而防止未授权访问,并将潜在威胁限制在特定网络段内。同时,工业防火墙还能执行严格的访问控制、监控通信流,并实时检测异常。其优势在于可与现有工业网络无缝集成,在不干扰运营流程的前提下提升安全性,确保关键基础设施的安全与可靠。

缓解与备份工具对 OT 环境防护至关重要,具体包括:

缓解策略可助力企业快速采取行动,例如关闭服务、隔离文件或停用关键产品,以减少对运营的进一步影响。这些工具与流程共同保障关键工业流程与基础设施的完整性、可用性与可靠性。

预设攻击已然发生 —— 因为你终究会遭遇攻击! 制定策略时,需以保护资产、降低风险、最大化运行时间为核心目标。

对于工业领域的企业而言,应对网络安全法规与标准是一项复杂但至关重要的工作。通过与 HMS Networks 合作,借助其专业能力与安全产品,企业可在当前不断变化的网络安全格局中,确保合规、强化防护并最大化运行时间。

如有疑问或需要协助,欢迎通过此处联系我们。

托马斯・瓦森(Thomas Vasen)现任 HMS Networks 旗下 Anybus division 网络安全业务拓展经理。他在电信、军事及关键基础设施领域拥有超过 25 年的运营与安全经验,目前专注于帮助企业管理 OT 环境风险,保障 OT 系统运行时间安全。